Il n'est pas inutile de rappeler combien la cyber période qui s'ouvre est et sera également une source de profits (très) importants pour certains acteurs de la sécurité. C'est la réflexion que je me suis faite, sourire en coin, à la lecture de cet article d'Infosecurity Magazine.

En étant attentif, on pourrait presque confondre cet article avec un "bon vieux" publi-reportage qui utilise certains ressorts propres aux hoaxes : intervenant apparemment sérieux, crédibilité de ses assertions, légitimité par l'utilisation de figures respectables, bref, de la pub à moindre coût et à fort retour sur investissement avec en filigrane la peur, le sentiment généralement irrationnel le plus vendeur et quelques volailles éventrées pour y lire dans les entrailles !

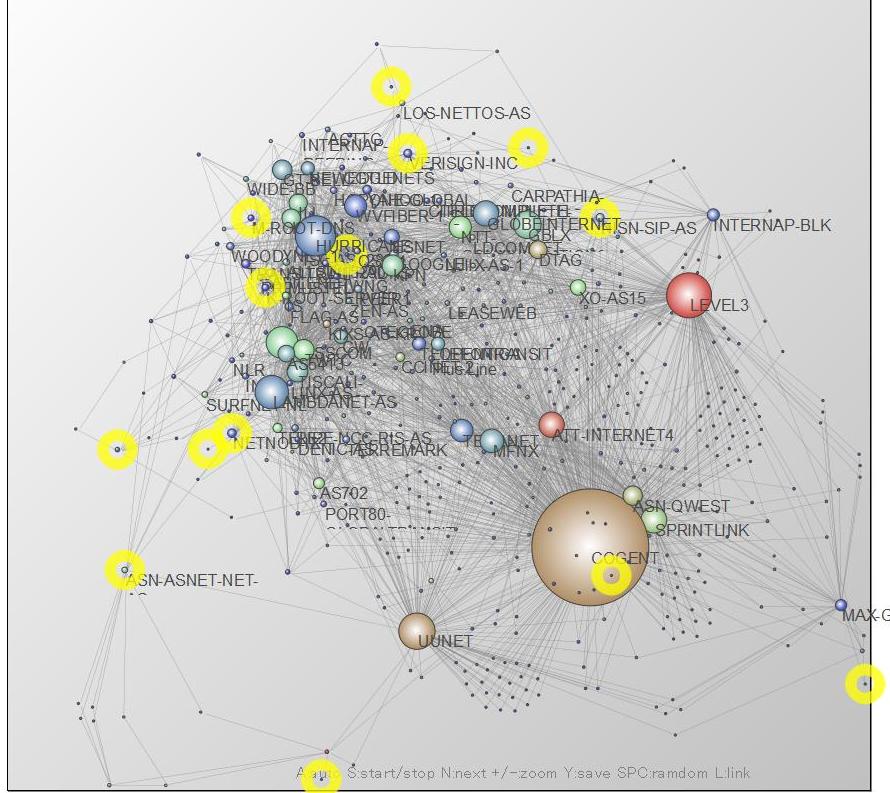

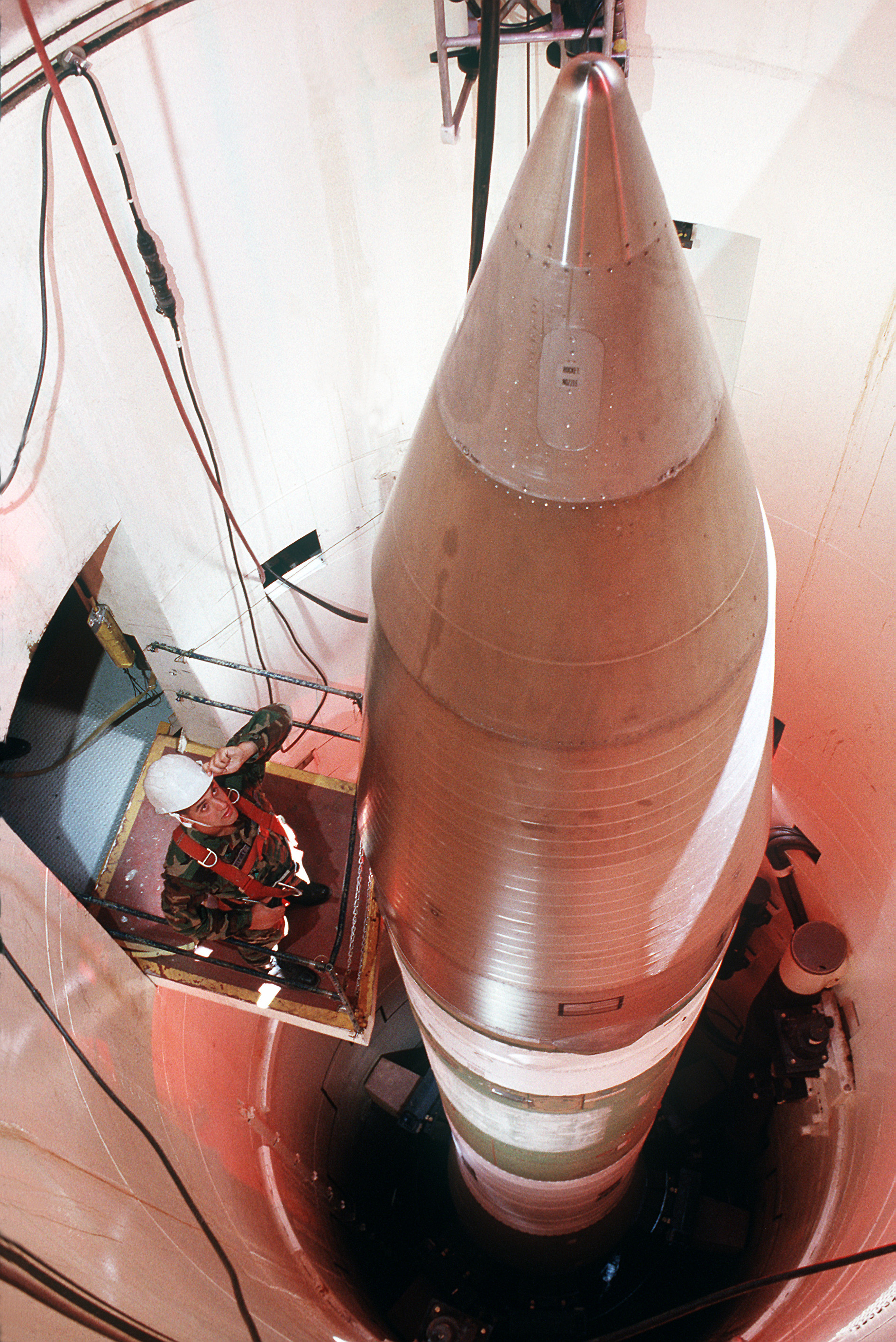

Alors décryptons ensemble cet article : ça commence fort par l'évocation de Stuxnet et du détournement d'internet en avril 2010 par la Chine (lire mes billets précédents sur tous ces sujets) qui annonce la tendance 2011 : détournement du trafic internet et attaques sophistiquées. Jusque là, pourquoi pas, même si le propos est loin d'être révolutionnaire.

Ensuite, ces assertions ne viennent pas de n'importe qui puisque l'on nous dit que c'est Rodney Joffe, senior VP (Vice President) et technologiste (tiens, au passage, j'apprends qu'il existe ce nouveau métier ! :) de la société...mais j'y reviendrai à la fin de ce billet.

Saupoudrage de mots clés comme Wikileaks et évocation du cyber conflit de 2007 entre la Russie et l'Estonie (! - Pour info, je rappelle que les attaques ont eu lieu à partir du territoire estonien, ceci n'enlevant rien aux possibles imbrications du côté russe) et l'on rentre dans le vif du sujet : les cibles et les indices.

Les cibles seraient avant tout les systèmes financiers, en particulier les distributeurs d'argent. Au-delà des grandes entreprises, les entreprises de taille moyenne seraient aussi visées à travers leurs infrastructures physiques : climatisation, chauffage, ascenseur. Bref, un joyeux bordel qui ferait presque passer Die Hard 4 pour une bluette !

J'en arrête là dans l'ironie car je ne sais pas si ce monsieur Joffe est le fils caché de Madame Soleil et d'Elisabeth Teissier mais je sais au moins que sa société possède les compétences et les ressources pour répondre aux problématiques sus-citées. Et lui-même est connu comme un loup blanc de la communication et du marketing intrusif : CQFD ! :)